Im Rahmen der KölnBonner Woche für seelische Gesundheit sowie des Europäischen Monats der Cyber-Sicherheit fand am 11. Oktober 2017 die Veranstaltung “Digitale Medien in der psychischen Versorgung statt.

Die Regionalen Innovationsnetzwerke “IT-Sicherheit” (Institut für Internet-Sicherheit an der Westfälischen Hochschule) und “Gesundes Altern” (gewi-Institut für Gesundheitswirtschaft e.V.) luden ein, den Anstieg sowie die Chancen und Herausforderungen von Apps, Internetprogrammen, Wearables und Co im Einsatz in der psychischen Versorgung zu diskutieren.

Nach einer Begrüßung durch die Gastgeberin, Sabine Goetzke-Zimmermann, Verwaltungsleiterin der Tagesklinik Alteburger Straße gGmbH, führte Dr. Alexia Zurkuhlen, HRCB Projekt GmbH, in die Veranstaltung ein. Im Rahmen ihrer Moderation forderte sie die Teilnehmer auf, die Thematik stets kritisch aus zwei Blickwinkeln zu betrachten: aus der Versorgungsperspektive aber auch aus der Perspektive der Daten- und Internetsicherheit.

Mit einem Bericht aus der klinischen Versorgung nahm Frau Dr. Elisabeth Rohrbach die Teilnehmer sehr praxisnah in den Versorgungsalltag mit und beschrieb die Motivation, aus der heraus sie bzw. die Klinik sich dem Thema Digitalisierung annimmt. EDV-gestützte Kommunikation, Wissensvermittlung über vorhandene Online-Angebote, Selbstmanagement der Patienten sowie die Überbrückung von Wartezeiten bis zur Therapie sieht sie als Chance für Ihren eigenen Arbeitsalltag sowie für die Patientenversorgung. Die Datensicherheit ist dabei unbedingt zu gewährleisten, stellt aber auch eine anspruchsvolle Aufgabe an alle Beteiligten. Der Einsatz digitaler Medien sollte aber vor allem als Ergänzung zur Therapie herangezogen und therapieunterstützend eingesetzt werden. Der persönliche Kontakt zum Patienten sei besonders in ihrem Fachbereich das wichtigste Werkzeug der Therapie.

Spannende Einblicke in die Entwicklung und Erforschung aus der Perspektive eines Softwareentwicklers gewährte Mirko Ross, digital worx Stuttgart. Mit seinem provokanten Titel, dass Apps in der Therapie veraltet sind und es in der Entwicklung bereits um einen empathischen digitalen Assistenten geht, verdeutlichte er, inwiefern technische Lösungen heute schon in das Lebens- und Therapieumfeld eines Betroffenen integriert werden können. Erfahrungen aus vorangegangenen Projekten fließen nun in die aktuelle Arbeit im Projekt MITASSIST ein, welches vom Bundesministerium fuür Bildung und Forschung gefördert wird. €ž[€¦] interaktive körpernahe Medizintechnik [€¦] soll die Lücke zwischen stationärer Behandlung und ambulanter Therapie durch psychotherapeutische Feedbacks schließen.€œ )

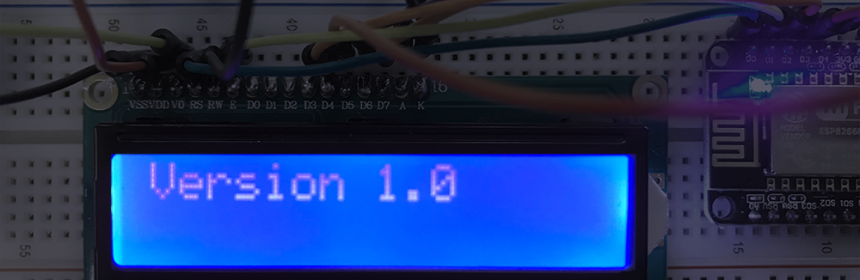

Daran schloss sich der Vortrag von Matteo Cagnazzo, Institut für Internet-Sicherheit, an. Einleitend betonte er, dass der digitale Wandel in der Gesellschaft und eine generelle Technikbegeisterung in vielen Lebenslagen einen verantwortungsbewussten Umgang mit sensiblen Daten – privat und professionell – fordern. Beispiele von Hackerangriffen und Datendiebstählen belegen dies. Umso wichtiger sei die Entwicklung von vertrauenswürdiger Hard-und Software sowie die Weiterentwicklung verlässlicher Standards zum elektronischen Austausch von Daten zwischen Informationssystemen im Gesundheitswesen, welcher sich das Team des Instituts im Rahmen unterschiedlichster Projekte widmet.

Als Ärztin für Medizinische Informatik schlug Frau Dr. Czeschik, Serapion Beratung & Fachredaktion, im Anschluss die Brücke zwischen Versorgung, Entwicklung und Forschung hin zu der Rolle der Patienten. €žGebt mir meine Daten!€œ verdeutlicht den wachsenden Einfluss der e-Patienten-Bewegung. Kritisch hinterfragte sie, auch mit Blick auf Finanzierung und Patientenrechte, die Rolle der Patienten, Leistungserbringer und Unternehmen bei der Aufbereitung und Analyse der Daten. Neue Möglichkeiten der Teilhabe können meist aber wegen technischer Unzulänglichkeiten noch nicht umfänglich genutzt werden. Abschließend erläuterte sie ganz praktisch das Konzept der Blockchain, welche zur Verbesserung der Transaktionssicherheit beitragen kann.

Im Anschluss an die Vorträge stellten sich die Referenten in einer Podiumsdiskussion den Fragen der Moderatorin sowie der Teilnehmer: Woher kommt der Boom im Bereich der digitalen Medien in der psychischen Versorgung? In der Frage waren sich die Referenten einig, dass dies durch verschiedene Faktoren bedingt wird, sei es Entwicklermotiviert, woraus sich aber auch durch ein positives Feedback der Patienten eine Nachfrage ergibt, sei es gefördert durch die systemische Ebene von Seiten der Ministerien oder der Berufsverbände der Psychologen, Psychotherapeuten und Psychiater.

Eine Frage aus dem Publikum nach der Verantwortung für eine vertrauenswürdige Lösung für z.B. Kliniken wird seitens des Podiums bestätigt. Technische Lösungen würden häufig nicht kundenorientiert, und damit nicht dem Klinikalltag entsprechend, entwickelt.

Die Frage auf das Recht der Datenhoheit beim Patienten stellt sich aus ärztlicher Perspektive, besonders im Bereich der Psychiatrie aufgrund von teilweise fehlender Kompetenz der Einordnung sowie des Ziels der Dokumentation als schwierig dar.

Über die Frage, ob eine Künstliche Intelligenz (KI) den Therapeuten ersetzen kann entsteht eine rege Diskussion auf dem Podium. Eine KI hat den Vorteil, dass sie unabhängig von persönlichen Befindlichkeiten eine neutrale Rolle einnehmen kann und ihr damit u.U. auch mehr anvertraut wird. Problematisch wird dies, wenn die KI ökonomisch motiviert agiert. Außerdem kritisch aus ärztlicher Sicht stellt sich bei einer KI die fehlende empathische Ebene eines menschlichen Therapeuten dar, welche eines der zentralen Mittel in der Therapeut-Patient-Beziehung ist.

Vermieden werden muss beim Einsatz digitaler Medien unbedingt eine Diskriminierung von Patienten aufgrund z.B. ihres Alters oder ihrer Vorbildung. Bei der Etablierung neuer Medien in den Versorgungsalltag kommt Multiplikatoren, die Möglichkeiten aufzeigen und Medienkompetenz vermitteln, eine zentrale Rolle zu.

- Den Sprachgebrauch anpassen,

- €žÜbersetzen€œ von Fachinformationen,

- Lösungen einfacher gestalten,

- mehr finanzielle Ressourcen aufbringen,

- Vermeiden zusätzlicher Bürokratisierung,

- Daten- und IT-Sicherheit gewährleisten

- und vor allem eine hohe Benutzerfreundlichkeit schaffen

diese Forderungen und To-dos resümieren die Referenten abschließend in einem Ausblick an alle Akteure, sodass sich Diagnostik, Behandlung und Therapie in der (psychischen) Versorgung verlässlich und sicher auf digitale Medien stützen können.

Ein Beitrag von Hannah Muranko, M.Sc. Wissenschaftliche Mitarbeiterin gewi-Institut für Gesundheitswirtschaft e.V.