ARD schockte Millionen Zuschauer mit sprechenden Puppen Tatort Kinderzimmer: Die Gefahr für die Kleinen ist bereits sehr real Stuttgart

Millionen Fernsehzuschauer waren am Sonntagabend geschockt: Ist es wirklich möglich, Kinder über internetfähiges Spielzeug zu manipulieren und ohne das Wissen der Eltern ihr Vertrauen zu erschleichen? Der €šTatort€˜-Krimi aus München wirkte an manchen Stellen überzeichnet €“ im Kern wies er allerdings auf eine reale und bereits existente Bedrohung hin.

Mirko Ross, beratender Experte für Sicherheit im Internet der Dinge der European Union Agency for Network and Information Security (ENISA), appelliert daher in der Vorweihnachtszeit an alle Eltern, Großeltern, Onkeln und Tanten: €œAugen auf beim Kauf von intelligenten und vernetzten Spielzeug-Geschenken!€ Im €šTatort€˜ gelang es einer Gruppe, per manipulierbarem Spielzeug das Vertrauen der Kinder und somit letztlich die Kontrolle über ihr Verhalten zu gewinnen. Eine harmlos aussehende Puppe konnte über Bluetooth angesteuert werden, die Täter führten in Echtzeit mit dem Kind Unterhaltungen €“ und konnten so das Kind manipulieren.

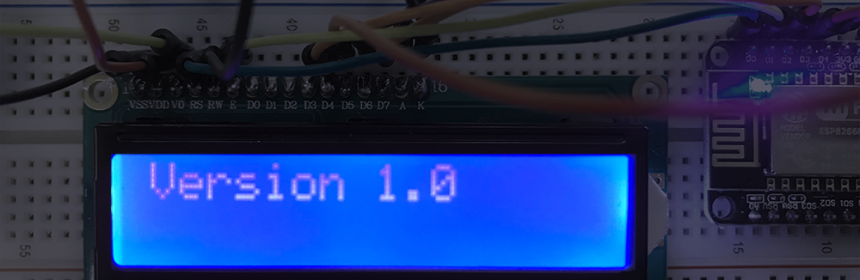

Tatsächlich keine Fiktion und natürlich geht die Gefahr im Kinderzimmer nicht nur von manipulierbaren Puppen aus, so Mirko Ross: €žIntelligente Spielsachen und Unterhaltungsgeräte für Kinder integrieren zunehmend Technologien, die ihre Verhaltensweisen auf der Grundlage von Benutzerinteraktionen lernen und anpassen€œ.

Der Experte ist Gründungsgesellschafter und CEO der digital worx GmbH, einer mobilen Software Developing Company mit Sitz in Stuttgart, und seit 2017 beratender Experte der ENISA. Ross weiter: €žDerartige Spielsachen enthalten beispielweise Sensoren, Mikrofone, Kameras, Datenspeicherkomponenten und andere Multimedia-Funktionen – einschließlich Spracherkennung, Bluetooth-Connection und GPS-Optionen. Diese Merkmale können die Privatsphäre und die Sicherheit der Kinder gefährden€œ.

Jedes internetfähige Spielzeug bietet grundsätzlich ein Einfallstor für Hacker, betont der Stuttgarter. Im Auge behalten sollten Eltern daher die Internet- und Geräteverbindungs-Sicherheitsmaß-nahmen eines Spielzeugs. Ob Authentifizierung, wenn ein Gerät mit Bluetooth verwendet wird oder Verschlüsselung bei der Übermittlung von Daten vom Spielzeug zum Wi-Fi-Zugangspunkt und zum Server €“ überall lauern potenzielle Gefahren.

Mirko Ross: €žEinige Geräte fragen auch nach Geburtstagen oder Informationen über die Vorlieben eines Kindes. Hier ist große Vorsicht geboten.€œ Reale Fälle und erste Verbote €žInzwischen ist es glücklicher Weise so, dass Gefahren, die Kindern aus dem World Wide Web drohen, öffentlich wahrgenommen werden. Insofern hat der €šTatort€˜ am ersten Advent tatsächlich etwas zur Aufklärung beigetragen€œ, so Ross.

Staatliche Organisationen wie das FBI in den Vereinigten Staaten von Amerika oder die deutsche Bundesnetzagentur hatten sich bereits 2017 mit drastischen Warnhinweisen an die Öffentlichkeit gewandt. Und sogar mit Verboten reagiert: Kinderuhren, die über eine SIM-Karte und eine eingeschränkte Telefoniefunktion verfügen, die über eine App eingerichtet und gesteuert werden, fallen unter ein solches Verbot. Was als €žBabyphone€œ- oder €žMonitorfunktion€œ relativ harmlos daherkommt, ist nach Definition der Bundesnetzagentur eine €žunerlaubte Sendeanlage€œ. Der App-Besitzer konnte damit nämlich bestimmen, dass die Uhr und dessen Umgebung eine beliebige Telefonnummer anruft. So hätten unbemerkt die Gespräche des Uhrenträgers und dessen Umfeld abgehört werden können. In Deutschland ist dies inzwischen verboten.

Kinderpuppe als potenzieller Spion

Mirko Ross: €žLetztlich basiert der €šTatort€˜ übrigens auf einem realen Fall aus den USA€œ. Damit sich die Jüngsten mit €šMy Friend Cayla€˜ unterhalten konnten, wurde die Puppe über Bluetooth mit einem Smartphone verbunden. Ein verstecktes Mikrofon nahm die Fragen der Kinder auf, eine App wandelte diese in Text um. Dann wurde eine Antwort im Internet gesucht – und die Puppe antwortete über einen Lautsprecher. Genau in dieser Bluetooth-Verbindung lag allerdings auch das Problem. Jedes bluetoothfähige Gerät in Reichweite von etwa zehn Metern hätte eine Verbindung zur Puppe aufbauen und Lautsprecher und Mikrofon nutzen können. Sicherungen waren seitens des Herstellers nicht vorgesehen. Exakt derselbe Fall, mit dem die Münchner Kommissare in der ARD zu kämpfen hatten. Ergebnis: Herstellung und Verkauf der Puppe sind im realen Leben verboten. Der größte bislang bekannte Zwischenfall, der Kinderspielzeug betraf, war nach Angaben von Ross der des Hongkong-basierten VTech, der die Daten von 6,4 Millionen Kindern ausspähte. Aus den Kinder-Profilen wurden Namen, Geschlecht und Geburtsdatum ausgelesen. Noch befremdlicher wirkt ein Beispiel aus den USA: Dort war ein Teddy-Bär mit Internet-Schnittstelle durch einen Datendiebstahl betroffen. Hacker drangen in den Server des Anbieters CloudPets ein, stahlen über 800.000 Kundendaten und hatten so Einblick in persönliche Sprachnachrichten zwischen Eltern und Kindern.

Mirko Ross bei den Frankfurter IT-Tagen

Mirko Ross, international anerkannter Experte für Cybersicherheit, wird kommende Woche eine Session bei den Frankfurter IT-Tagen leiten. Von 10. bis 13. Dezember steht die hessische Metropole ganz im Zeichen der IT-Sicherheit, wenn sich die Top-Spezialisten der Branche im Kongresshaus Kap Europa an der Frankfurter Messe treffen. Am Dienstag, 11. Dezember, 12:30 Uhr, berichtet Ross über €ždie schlimmsten Fehler des IoT und was Produkt-Entwickler daraus lernen können€œ.